又是当town in go的一次。

不过这次算不算我web ak了(总共4题,我睡一觉起来没了3道,莫名其妙ak了)

做过来感觉misc的图片隐写还是博大精深,遇到两张jpg图片,未知隐写强如怪物,拼尽全力也无法战胜,花了一个下午的时间填充我的妙妙小工具还是没有弄出来。

在这里致谢一下我传奇的密码手,一人2k分带我们杀进了前50,膜拜。

web

ezLaravel-ucsc

由题目可知,是laravel漏洞,通过dirsearch扫描出题目源码,百度查询以后找到**https://xz.aliyun.com/news/14564 **,浏览后写出payload如下:

``

1 | <?php |

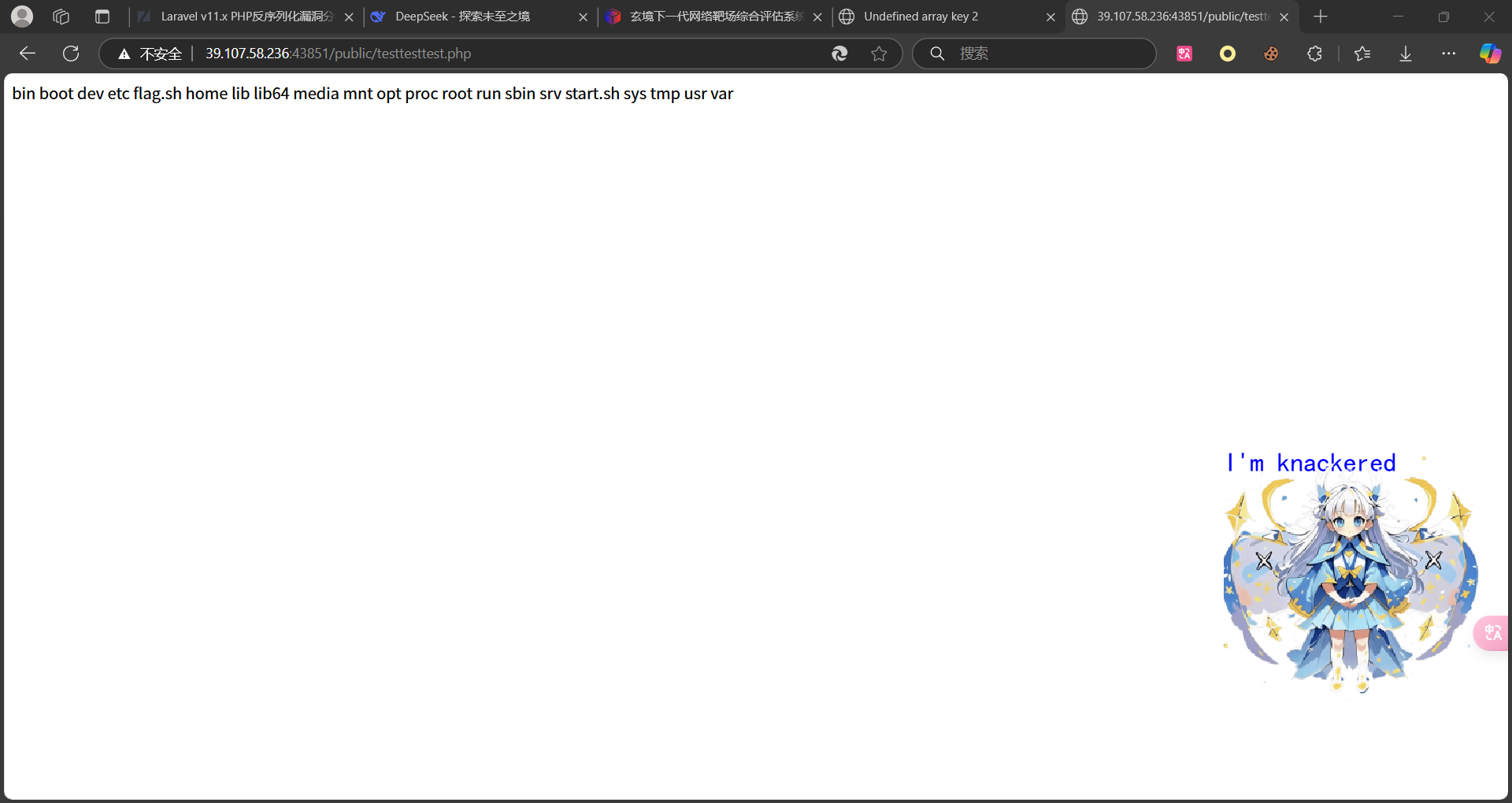

将生成的payload通过get传参str访问/public/index.php后再访问/public/testtesttest.php,找到文件flag.sh,

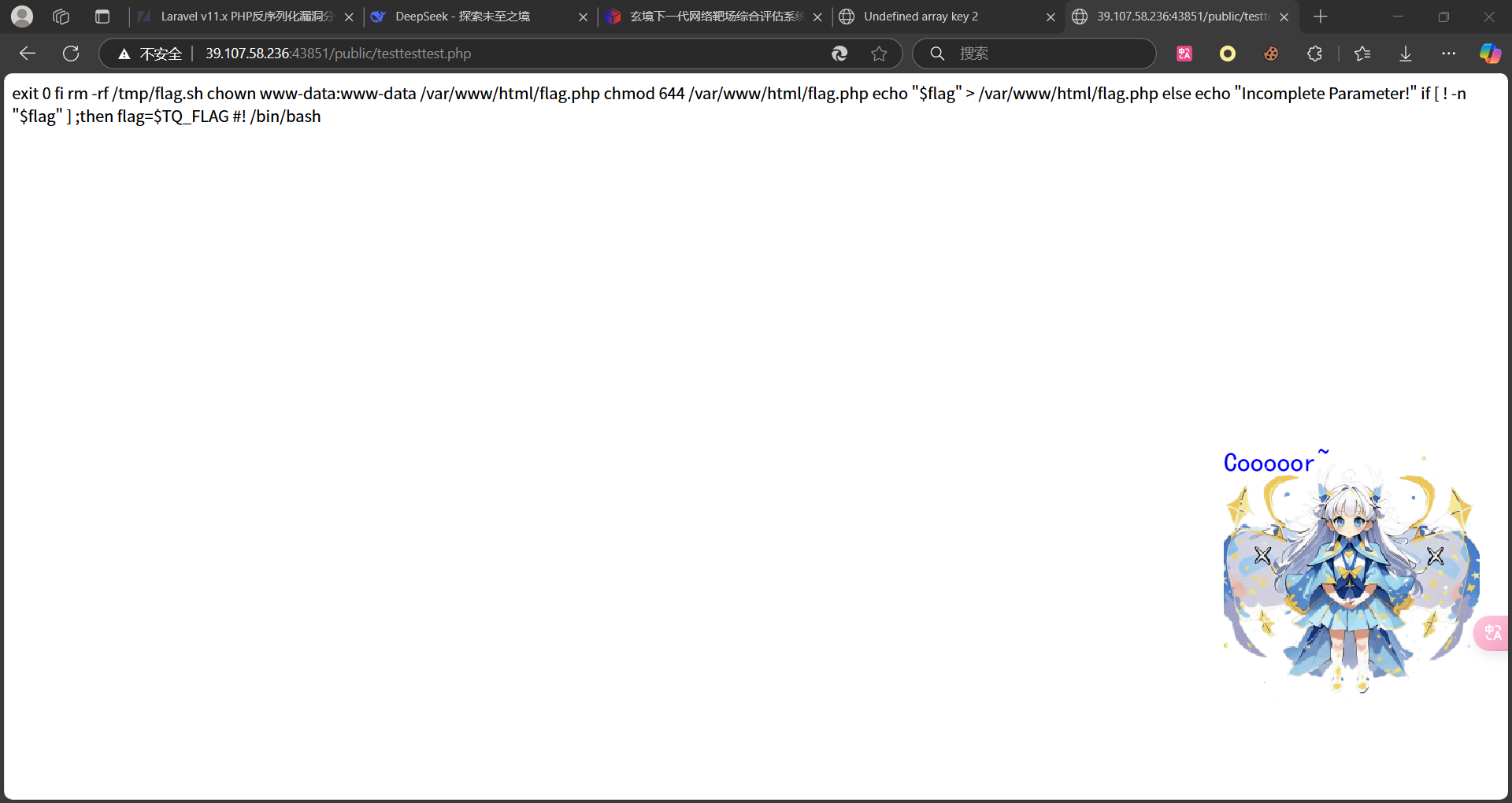

将上述代码的system(‘ls /‘)改为system(‘cat /flag.sh’),再次生成payload传参后发现了flag.php地址,

访问/var/www/html/flag.php得到结果。

MISC

three-ucsc

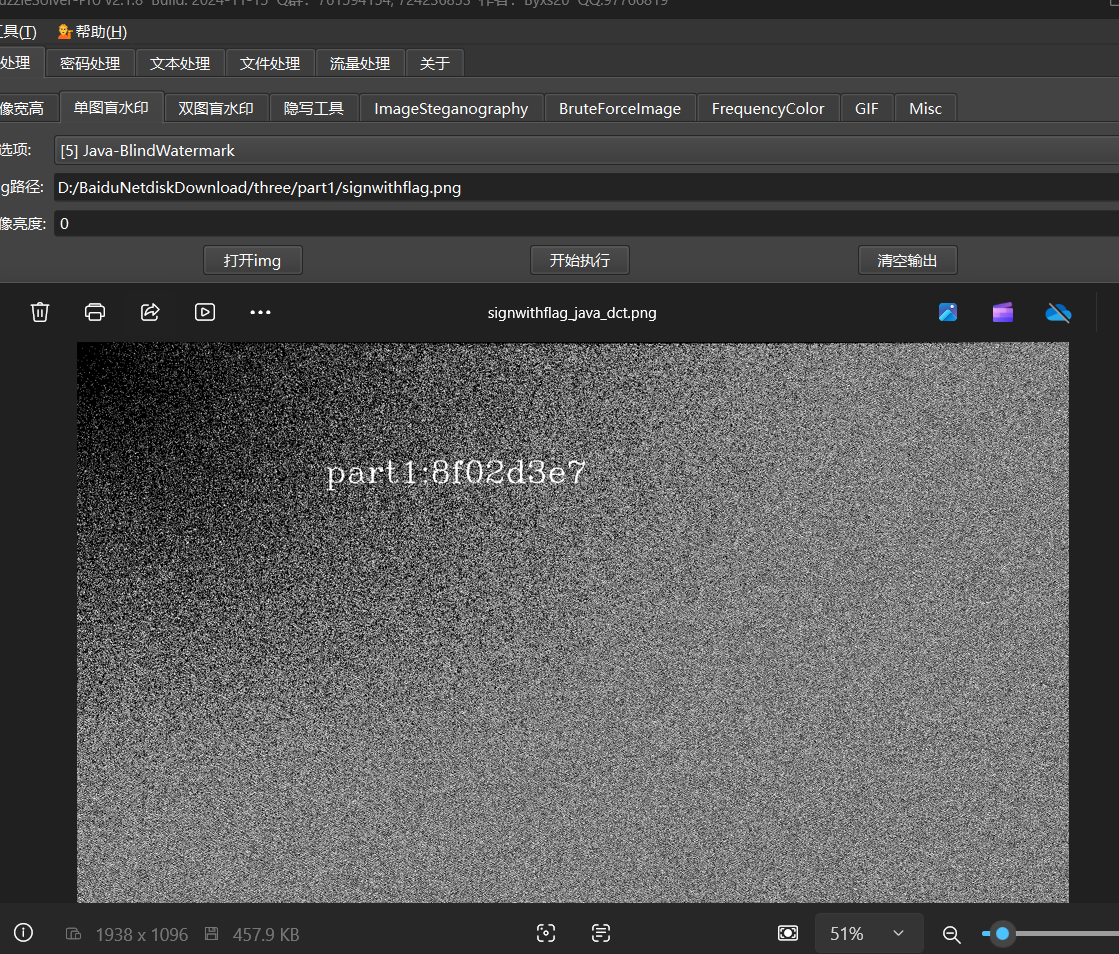

下载附件,发现是三个附件,先解part1,发现是java盲水印,用B神工具直接还原。

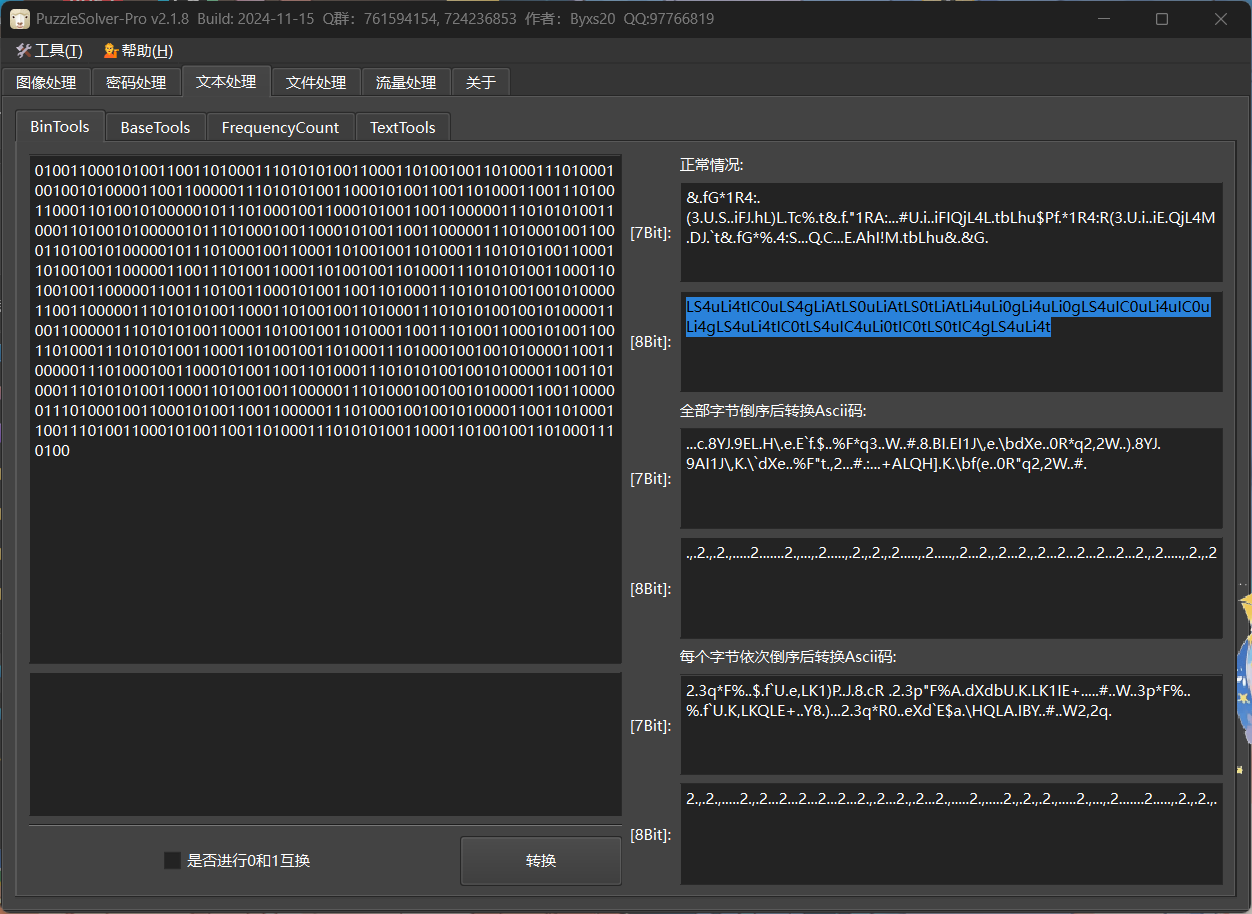

解part2,打开文件后发现是2进制字符串,bintool解密得

LS4uLi4tIC0uLS4gLiAtLS0uLiAtLS0tLiAtLi4uLi0gLi4uLi0gLS4uIC0uLi4uIC0uLi4gLS4uLi4tIC0tLS4uIC4uLi0tIC0tLS0tIC4gLS4uLi4t

base64解密得***-….- -.-. . —.. —-. -….- ….- -.. -…. -… -….- —.. …– —– . -….-***

摩斯密码解密得到part2:-CE89-4D6B-830E-

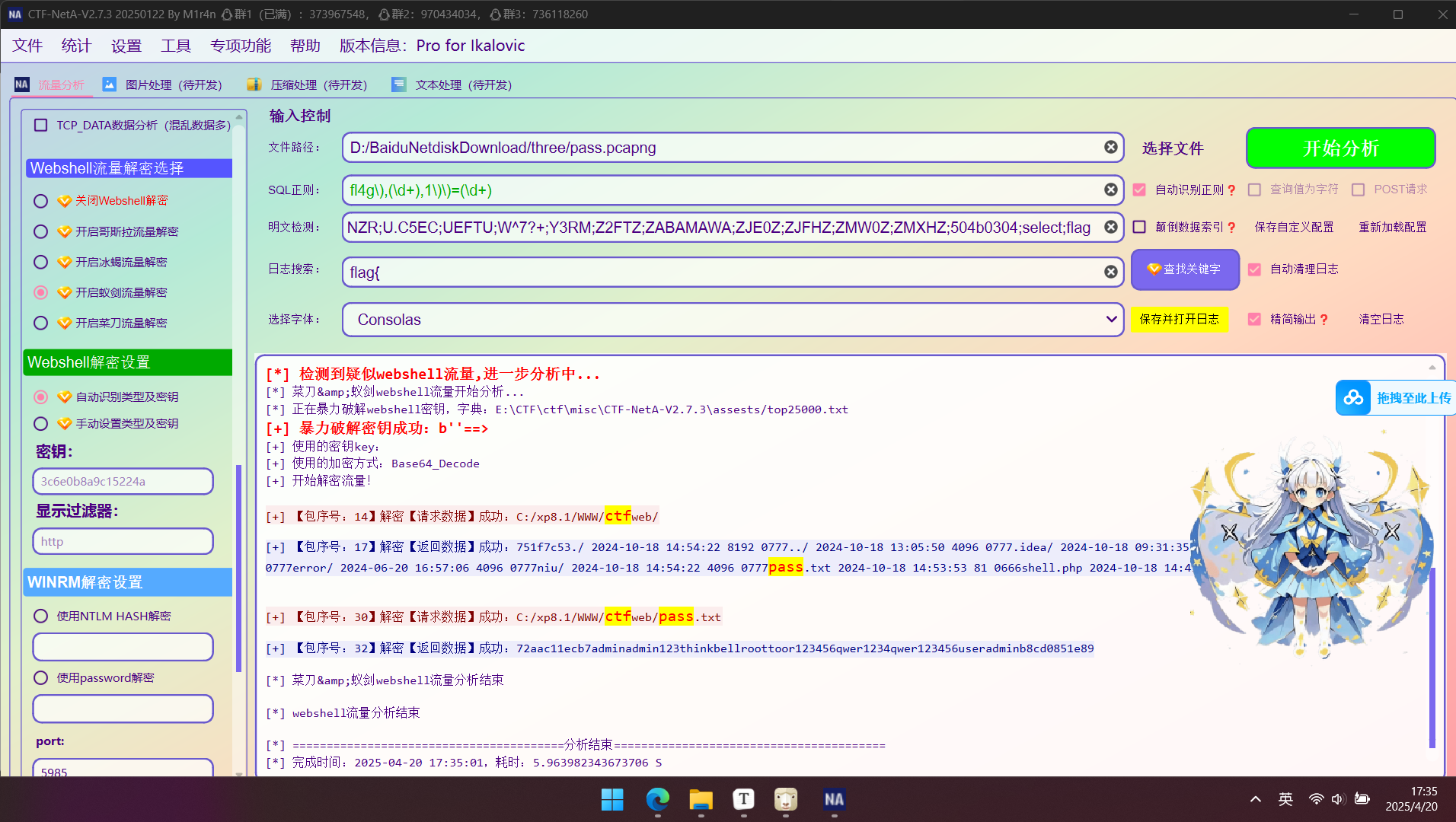

解密part3,发现是需要流量分析得到压缩包的密码。

上CTF-NetA一把梭

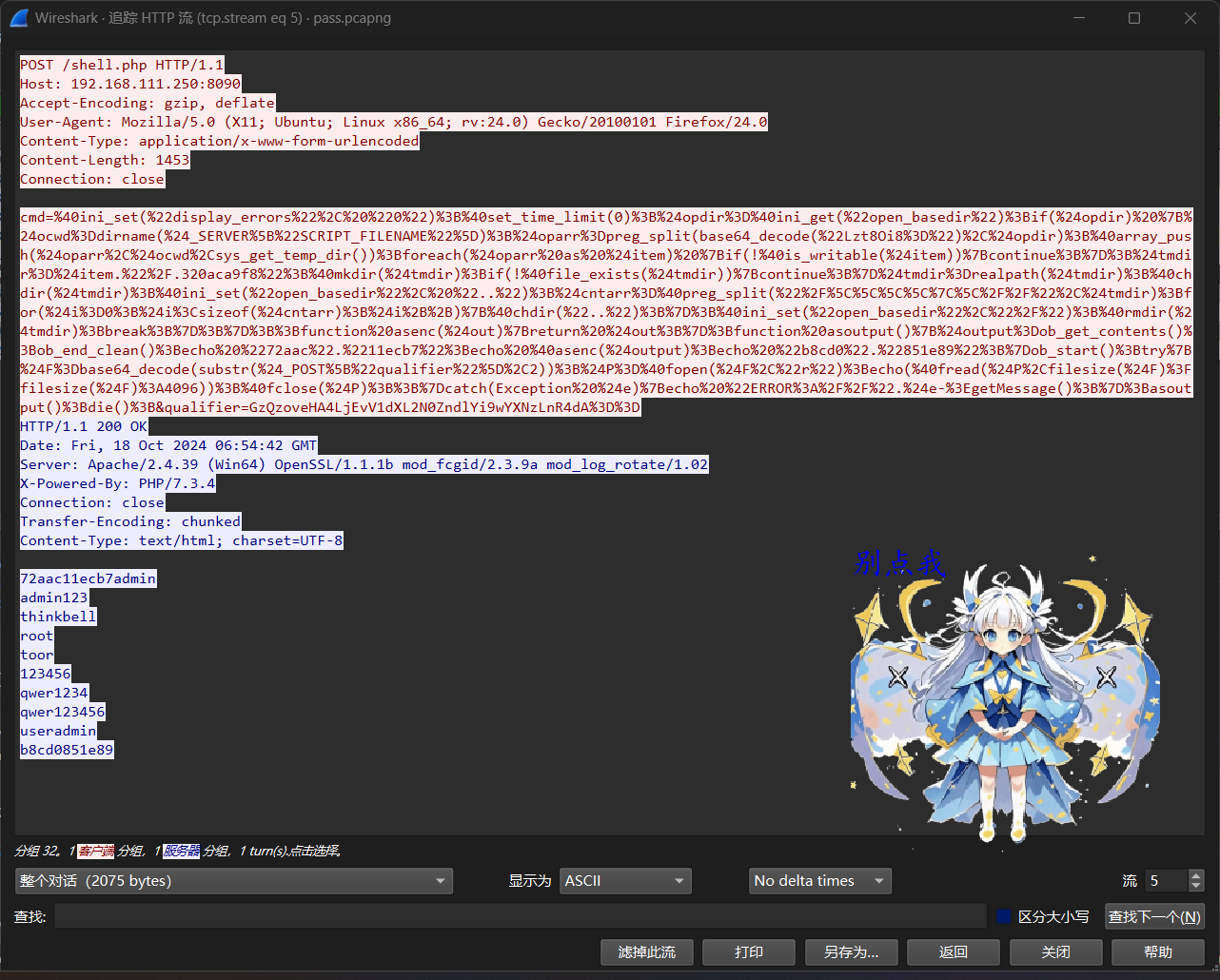

找到可疑包,用wireshark追踪得到

经过尝试发现密码是thinkbell,解压得到part3:5d0cb5695077

最终连接得到flag:flag{8f02d3e7-ce89-4d68-830e-5d0cb5695077}

USB-ucsc

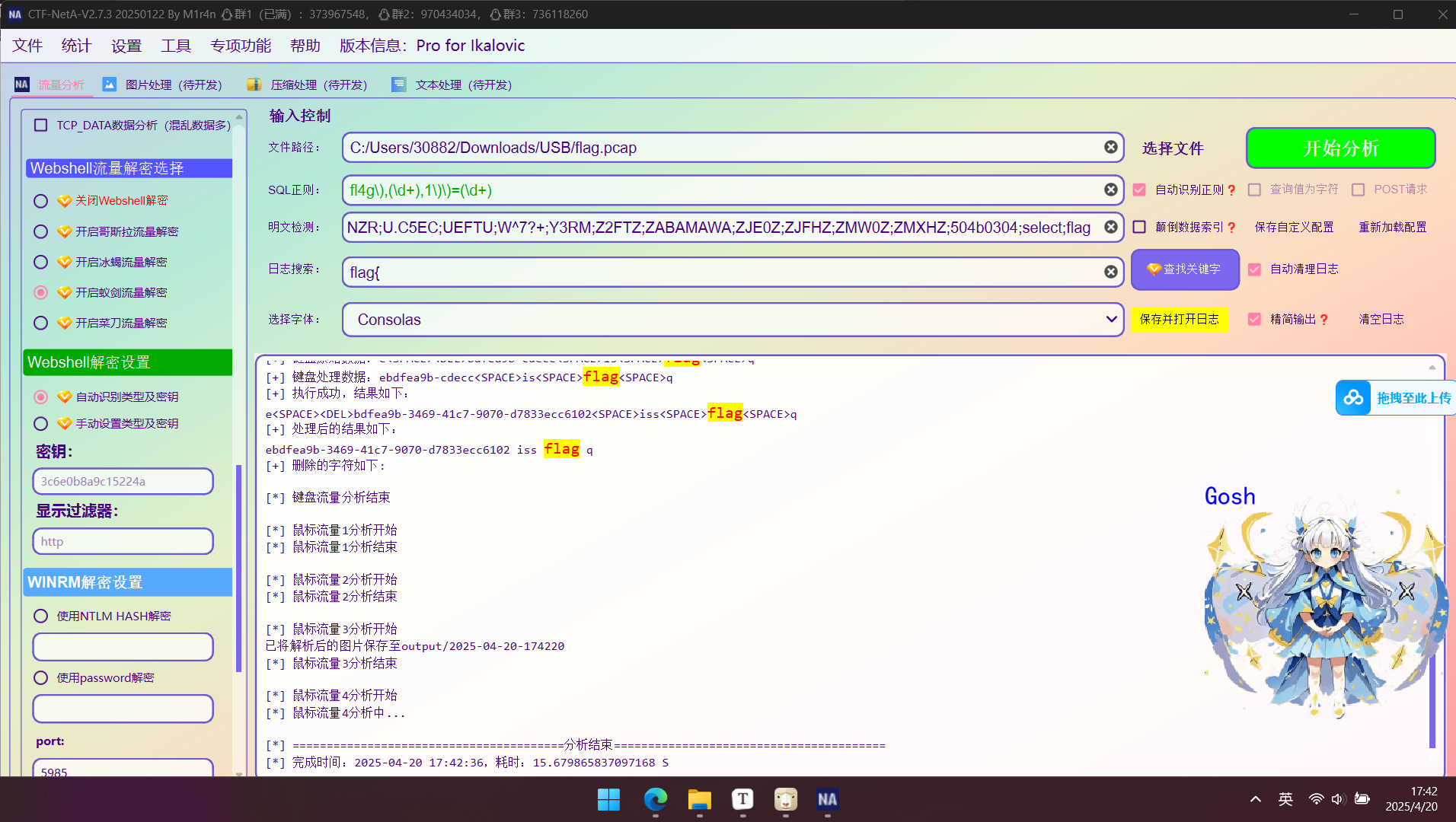

流量分析,上CTF-NetA一把梭

得到flag:flag{ebdfea9b-3469-41c7-9070-d7833ecc610}